Anexo 2: Medidas de seguridad técnicas y organizativas

Departamento de Marketing

GuestMakerGuest Engagement Engine

GuestMakerGuest Engagement Engine

Departamento de IT y Redes

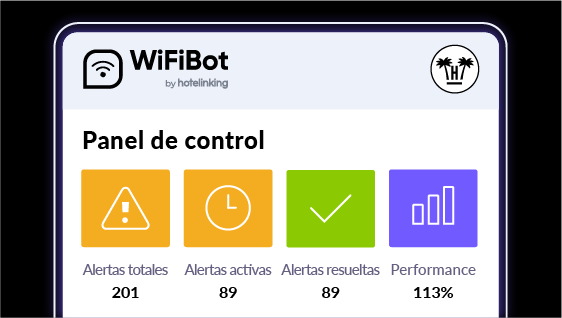

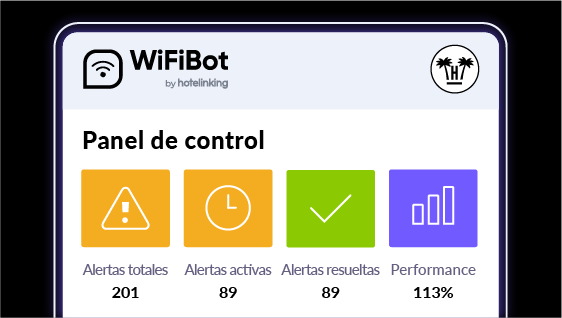

WiFiBotGuardián Proactivo de Redes

WiFiBotGuardián Proactivo de Redes

Departamento de operaciones

DeskForceFront Desk Automation System

DeskForceFront Desk Automation System

Construye Bases de Datos de Alta CalidadUna base de datos completa y de primer nivel es crucial para impulsar las reservas directas.

Construye Bases de Datos de Alta CalidadUna base de datos completa y de primer nivel es crucial para impulsar las reservas directas. Soluciones de Check-In Digital a MedidaLos sistemas de Check-In online están liderando la mejora de la experiencia del visitante.

Soluciones de Check-In Digital a MedidaLos sistemas de Check-In online están liderando la mejora de la experiencia del visitante.Departamento de Marketing

GuestMakerGuest Engagement Engine

GuestMakerGuest Engagement Engine

Departamento de IT y Redes

WiFiBotGuardián Proactivo de Redes

WiFiBotGuardián Proactivo de Redes

Departamento de operaciones

DeskForceFront Desk Automation System

DeskForceFront Desk Automation System

Construye Bases de Datos de Alta CalidadUna base de datos completa y de primer nivel es crucial para impulsar las reservas directas.

Construye Bases de Datos de Alta CalidadUna base de datos completa y de primer nivel es crucial para impulsar las reservas directas. Soluciones de Check-In Digital a MedidaLos sistemas de Check-In online están liderando la mejora de la experiencia del visitante.

Soluciones de Check-In Digital a MedidaLos sistemas de Check-In online están liderando la mejora de la experiencia del visitante.